Ciber Auditoría

Valoración experta de una compañía en materia de ciberseguridad

Enfoque integral basado en datos

Combinación única de auto-auditoría, escaneo de código fuente y pen testing (test de penetrabilidad)

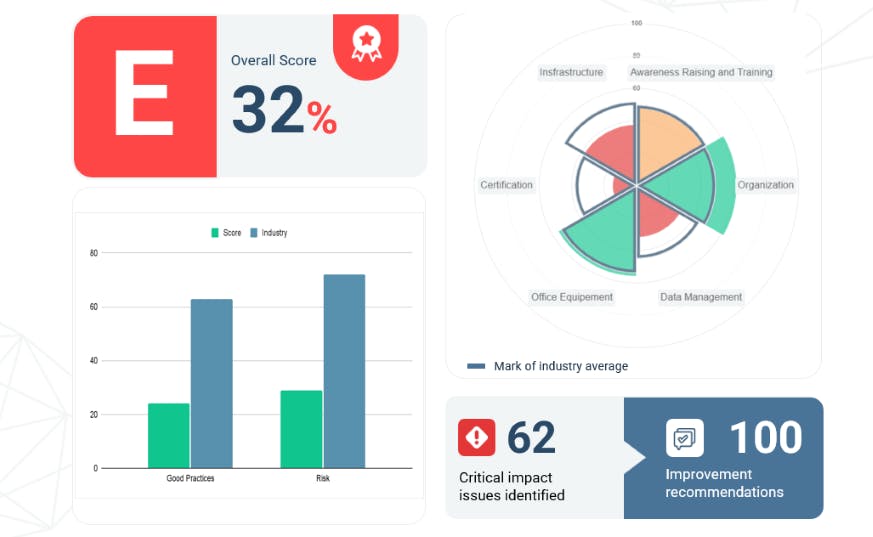

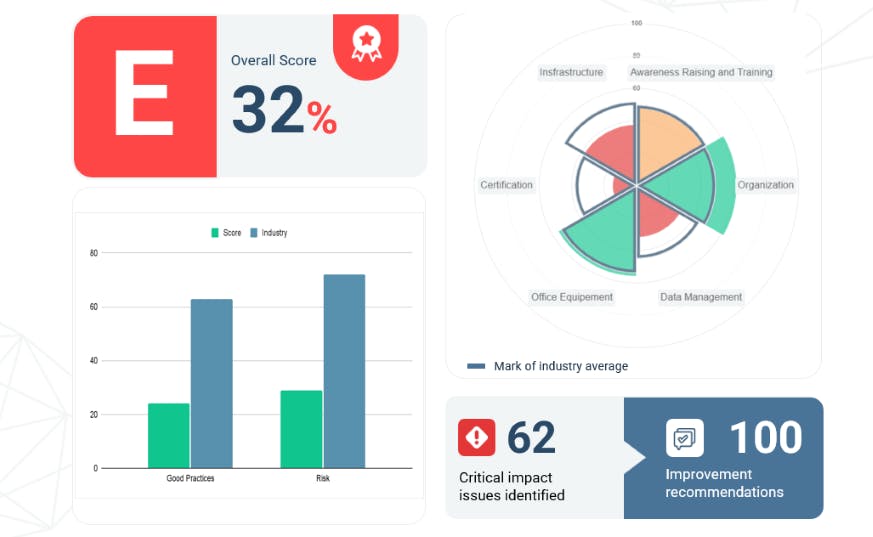

Informe gráfico con puntuaciones y plan de acción basado en los estándares del sector

Analizado y contextualizado por nuestros expertos en ciberseguridad

Plataforma online con gestión colaborativa

Nuestros clientes

Auditoría de ciberseguridad en Vaultinum

¿Por qué una auditoría de ciberseguridad?

Una ciberauditoría permitirá a una organización asegurarse de que ha implantado prácticas básicas de ciber seguridad y de que su infraestructura informática está lo más preparada posible para resistir ciberataques y limitar su coste en caso de que se produzcan.

Ignorar las ciberamenazas puede acarrear costes directos e indirectos :

• Coste del rescate

• Pérdida de ingresos por interrupción de la actividad

• Daños reputacionales

• Pérdida de oportunidades

• Disputas postventa

• Coste de los litigios

• Tarifas de seguros

• Investigación penal

• Gastos judiciales

• Multas

Una ciberauditoría permitirá a una organización asegurarse de que ha implantado prácticas básicas de ciber seguridad y de que su infraestructura informática está lo más preparada posible para resistir ciberataques y limitar su coste en caso de que se produzcan.

Ignorar las ciberamenazas puede acarrear costes directos e indirectos :

• Coste del rescate

• Pérdida de ingresos por interrupción de la actividad

• Daños reputacionales

• Pérdida de oportunidades

• Disputas postventa

• Coste de los litigios

• Tarifas de seguros

• Investigación penal

• Gastos judiciales

• Multas

¿Qué revelan las auditorías de ciberseguridad?

100% seguro, 100% del tiempo

Llevamos 40 años custodiando códigos fuente

y proporcionamos los más altos niveles de seguridad

• Secreto del código fuente garantizado mediante estrictos flujos de trabajo

• La carga se realiza a través de un servidor seguro (sin correo electrónico ni SFTP)

directamente a través de nuestra plataforma o mediante Git

• Presencia temporal en nuestro servidor con eliminación total tras el análisis del escaneado

• Sin acceso por parte de terceros o de alguien de nuestro equipo. Sólo el escáner lo puede leer

• Acuerdos de confidencialidad y certificados de destrucción

Auditoría de ciberseguridad sin esfuerzo:

Un sólo panel, control total

Registro

Responder a los cuestionarios online

Subir el código fuente a analizar

Contextualización por parte de nuestros expertos

Informe con un análisis de riesgos y un plan de acción

Auditoría de ciberseguridad finalizada

Auditorías online

Cuestionarios online para analizar posibles problemas de ciberseguridad en relación con:

• Gestión de la seguridad y de riesgos

• Medidas de cumplimiento en materia de protección de datos

• Medidas de protección de instalaciones y equipos

• Procesos de gestión de redes e infraestructuras

Escaneado del código fuente

Nuestra exclusiva metodología recopila y analiza datos a través de nuestros escáneres de código fuente:

• Identificación de vulnerabilidades de código libre y sistemas operativos

• Identificación de vulnerabilidad open source vs NVD (National Vulnerability Database) y Github

• Inventario de versiones y vulnerabilidades asociadas conocidas

• Revisión del contenido para colaboradores

• Revisión del código comercial integrado

• Evaluación del riesgo de robo

Contextualización por parte de nuestros expertos

Una vez finalizadas las encuestas online y el escaneado del código fuente, nuestros expertos en Ciberseguridad interpretan los resultados al contexto de la empresa auditada para:

• Revisar los resultados en el contexto de los objetivos empresariales

• Identificar los factores atenuantes

• Comprender el entorno tecnológico y el uso final

• Evaluar las posibles soluciones para formular un plan de acción pertinente

Presentación del informe de riesgos

En un plazo de 3 semanas, Vaultinum entregará un informe de riesgos completo que resumirá los resultados obtenidos:

• Calificación general de los resultados en comparación con la media de la industria

• Principales riesgos de ciberseguridad y soluciones sugeridas

• Plan de acción operativo

• Análisis por parte de nuestros expertos para concretar los riesgos y recomendaciones

Pen testing bajo petición

Una prueba de penetración revelará vulnerabilidades y puntos débiles en las configuraciones de las aplicaciones del sistema y la infraestructura de red que podrían conducir a una quiebra de datos, virus o ransomware.

Las pruebas de penetración se consideran a menudo como un "ensayo" para prepararse para un ataque real. Las normativas ISO 27001 o PCI estándar exigen que las empresas realicen pruebas de penetración y revisiones de seguridad periódicas.